Funkcją nieznanego niegdyś podsystemu w systemie Windows zwanego Common Log File System jest rejestrowanie historii transakcji w bazach danych i systemach przesyłania wiadomości jako pomoc w funkcjach obejmujących obsługę odzyskiwania. Dziennik nazywa się podstawowym plikiem dziennika.

Zobacz też: Utwórz bezpieczne wdrożenie IoT dzięki bezprzewodowej sieci WAN 5G

Sonduj wystarczająco głęboko w bazowym pliku dziennika, a możesz wyjść z drugiego końca z dostępem ogólnosystemowym. narzędzie do śledzenia błędów CVE-2022-37969nie jest tajemnicą: Microsoft załatał go we wrześniu podczas zrzutu luki (patrz: Microsoft naprawił aktywnie exploita dnia zerowego, 63 więcej błędów).

Ale jeszcze zanim Microsoft się o tym dowiedział, wiedział też ktoś inny, ponieważ łatka zawierała ostrzeżenie, że luka jest aktywnie wykorzystywana na wolności. Wykorzystanie go wymaga, aby atakujący miał już dostęp do punktu końcowego. „Błędy tego rodzaju są często ujmowane w formie ataku socjotechnicznego, takiego jak przekonanie kogoś do otwarcia pliku lub kliknięcia linku” – powiedział wtedy Dustin Childs, analityk ds. bezpieczeństwa w Zero Day Initiative.

Naukowcy w zespole badawczym Zscaler ThreatLabz Mówić Zidentyfikowali główną przyczynę CVE-2022-37969.

Krótko mówiąc, zanim wspólny system plików dziennika utworzy plik dziennika składający się z podstawowego pliku dziennika, który składa się z bloków metadanych oraz pojemników do przechowywania danych fizycznych, każdy podstawowy plik dziennika zaczyna się od nagłówka. W nagłówku znajduje się pole cbSymbolZone. Zwykle ten obszar nie jest zauważalny. W tym kontekście jest to ważne, ponieważ ustawienie na nieprawidłową wartość może spowodować uruchomienie pliku Pisanie poza granicami.

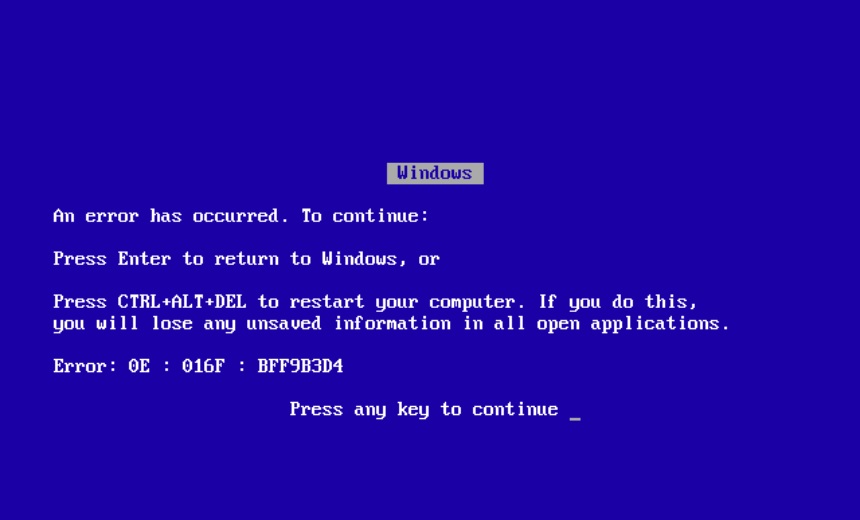

Aby określić pierwotną przyczynę luki, badacze opracowali dowód koncepcji, który powoduje awarię systemu operacyjnego.

Wykorzystanie cbSymbolZone do wywołania przerażającego niebieskiego ekranu śmierci Microsoftu — na przykład po prostu pozwolenie Windowsowi na działanie, dopóki sam się nie uruchomi — wymagało od badaczy Zscalera utworzenia podstawowego pliku dziennika z bajtami zdefiniowanymi w polach metadanych podstawowego pliku dziennika.

Poprzez reakcję łańcuchową utworzoną, gdy atakujący wywołali zmodyfikowany główny plik dziennika, naukowcy spowodowali awarię systemu.

Wrześniowa poprawka błędu w publicznym systemie plików dziennika była pierwszym przypadkiem, w którym Redmond znalazł hakerów wykorzystujących go do nikczemnych celów. W poście na blogu z kwietnia 2022 r. firma PixiePoint Security zajmująca się cyberbezpieczeństwem Powiedział System po raz pierwszy zyskał popularność jako wektor ataku w 2016 r., a konkretnie jako sposób na ucieczkę z piaskownicy przeglądarki.

„Lekarz gier. Fanatyk zombie. Studio muzyczne. Kawiarni ninja. Miłośnik telewizji. Miły fanatyk alkoholik.